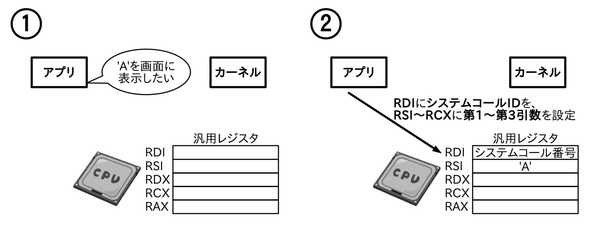

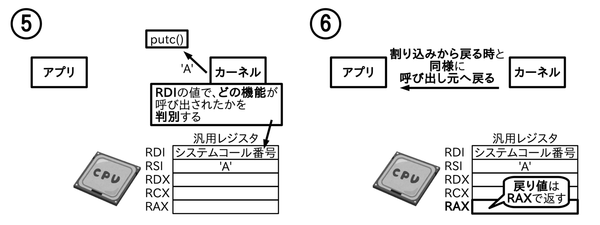

図1.1: システムコール実行の流れ(1、2)

システムコールを実装するに当たり、まずはシステムコールの仕組みを説明します。

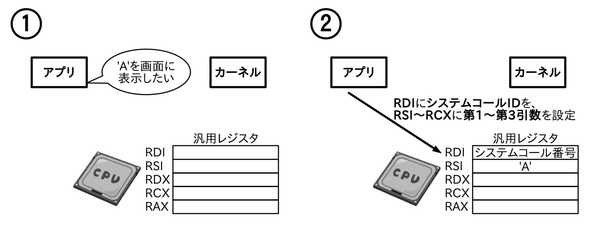

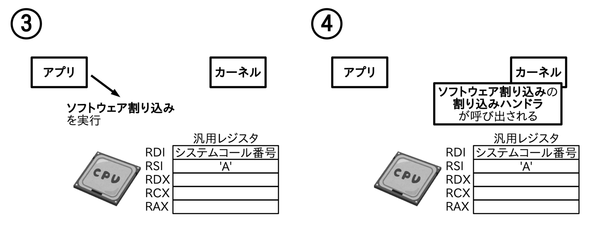

システムコールは一般的にソフトウェア割り込みで実現されます。システムコールを使ってアプリからカーネルの機能を呼び出す大まかな流れは図1.1、図1.2、図1.3の通りです。

図1.1: システムコール実行の流れ(1、2)

図1.2: システムコール実行の流れ(3、4)

図1.3: システムコール実行の流れ(5、6)

別バイナリであるアプリとカーネル間の情報の受け渡しには汎用レジスタを使います。後述しますが、関数の第1から第4引数に使われるRDI・RSI・RDX・RCXを使うことで、割り込みハンドラを通ってそのままC言語の関数へ渡るようにしています。

まずはソフトウェア割り込みを使えるように割り込みハンドラを実装します。

この項のサンプルディレクトリは「011_softirq」です。

まずhandler.sに、割り込みハンドラの入口/出口となるアセンブリコード部分を実装します(リスト1.1)。

リスト1.1: 011_softirq/handler.s

/* ・・・ 省略 ・・・ */

.global kbc_handler

kbc_handler:

/* ・・・ 省略 ・・・ */

/* 追加(ここから) */

.global syscall_handler

syscall_handler:

push %rcx

push %rax

push %rdx

push %rbx

push %rbp

push %rsi

push %rdi

call do_syscall_interrupt

pop %rdi

pop %rsi

pop %rbp

pop %rbx

pop %rdx

pop %rcx /* RAXは戻り値の受け渡しに使うため退避したものは捨てる */

pop %rcx

iretq

/* 追加(ここまで) */

"syscall_handler"というラベルを追加し、他の割り込みハンドラと同様に、call命令でC言語の関数(割り込みのメイン処理)を呼び出す前後で汎用レジスタの退避(push)と復帰(pop)を行っています。

復帰処理(pop処理)の最後で、RCXを2回popしている箇所がありますが、これは、RAXをスタックに退避した分を読み捨てるためです*1。

[*1] 「捨てるくらいなら最初からRAXを退避しなければ良いのでは?」という考えもありますが、C言語の関数を呼び出す際のスタックのアライメント調整のためにこの回数のスタック退避を行っています(詳しくは前著コラム参照)。

RAXはシステムコール呼び出し元へ戻り値を返すのに使うため、syscall_handlerに入ってきたときの値を復帰せず、do_syscall_interrupt関数内で設定されたものをそのまま返すようにしています。

次に、"syscall.c"というファイルを追加し、"do_syscall_interrupt"関数を実装します(リスト1.2)。

リスト1.2: 011_softirq/syscall.c

/* 追加(ここから) */

#include <pic.h>

#include <fbcon.h>

#define SYSCALL_INTR_NO 0x80

unsigned long long do_syscall_interrupt(

unsigned long long syscall_id, unsigned long long arg1,

unsigned long long arg2, unsigned long long arg3)

{

unsigned long long ret_val = 0xbeefcafe01234567;

puth(syscall_id, 16);

puts("\r\n");

puth(arg1, 16);

puts("\r\n");

puth(arg2, 16);

puts("\r\n");

puth(arg3, 16);

puts("\r\n");

/* PICへ割り込み処理終了を通知(EOI) */

set_pic_eoi(SYSCALL_INTR_NO);

return ret_val;

}

/* 追加(ここまで) */

ソフトウェア割り込み時の処理としては、ここでは、渡された全ての引数の値をダンプし、戻り値としては実験用の値として適当な値を返すようにしています。

また、システムコールに使う割り込み番号は0x80(128)番とし*2、return直前でPICへ割り込み処理の終了を通知しています。

[*2] ハードウェアや例外の番号と被っていなければ何番でも良いです。本書ではLinux等でもよく使っている0x80番をシステムコールの割り込み番号としています。

最後にシステムコールの初期化関数"syscall_init"を作成します。

この関数でやることは、ここまでで実装した割り込みハンドラを割り込みの機能へ登録するだけです(リスト1.3)。

リスト1.3: 011_softirq/syscall.c

#include <intr.h> /* 追加 */

#include <pic.h>

#include <fbcon.h>

#define SYSCALL_INTR_NO 0x80

unsigned long long do_syscall_interrupt(

unsigned long long syscall_id, unsigned long long arg1,

unsigned long long arg2, unsigned long long arg3)

{

/* ・・・ 省略 ・・・ */

}

/* 追加(ここから) */

void syscall_handler(void);

void syscall_init(void)

{

set_intr_desc(SYSCALL_INTR_NO, syscall_handler);

enable_pic_intr(SYSCALL_INTR_NO);

}

/* 追加(ここまで) */

main.cのstart_kernel関数から呼び出せるように、syscall.hを用意しておきます(リスト1.4)。

リスト1.4: 011_softirq/include/syscall.h

/* 追加(ここから) */ #pragma once void syscall_init(void); /* 追加(ここまで) */

ここまででソフトウェア割り込みを使うための準備は完了です。

あとは、main.cのstart_kernel関数からソフトウェア割り込みを呼び出してみるために以下を行います。

大した行数は無いので、書いてしまうとリスト1.5の通りです。

リスト1.5: 011_softirq/main.c

/* ・・・ 省略 ・・・ */

#include <syscall.h> /* 追加 */

/* ・・・ 省略 ・・・ */

void start_kernel(void *_t __attribute__((unused)), struct platform_info *pi,

void *_fs_start)

{

/* ・・・ 省略 ・・・ */

/* 周辺ICの初期化 */

pic_init();

hpet_init();

kbc_init();

/* 追加(ここから) */

/* システムコールの初期化 */

syscall_init();

/* 実験として適当な値を引数にセットして呼び出してみる */

unsigned long long softirq_ret;

asm volatile ("movq $1, %%rdi\n"

"movq $2, %%rsi\n"

"movq $3, %%rdx\n"

"movq $4, %%rcx\n"

"int $0x80\n"

"movq %%rax, %[softirq_ret]"

: [softirq_ret]"=r"(softirq_ret):);

puth(softirq_ret, 16);

while (1)

cpu_halt();

/* 追加(ここまで) */

/* ・・・ 省略 ・・・ */

HPETやKBCの初期化を行った直後にシステムコールの初期化を追加しています*3。

[*3] 同じ割り込みハンドラの設定なのでこの辺りに追加しました。

そして、実験として適当な値を引数にセットして、ソフトウェア割り込み0x80番を呼び出してみています。

関数の引数は第1引数から順にRDI、RSI、RDX、RCXのレジスタを使います。アセンブラ部分の割り込みハンドラ(syscall_handler)が呼び出されてから、C言語関数(do_syscall_interrupt関数)が呼ばれるまでの間でこれらのレジスタを変更しては居ないので、ここで設定した値がそのままdo_syscall_interrupt関数の第1から第4引数に渡ります。ここでは"1"、"2"、"3"、"4"という数値を第1から第4引数に渡しています。

ソフトウェア割り込みの呼び出しは"int"命令です。オペランドでは0x80番の割り込みを発生させることを指定しています。

int命令により0x80番の割り込みが発生し、syscall_handlerが呼び出されて、そこから戻ってくると、戻り値であるRAXレジスタの内容をsoftirq_ret変数へ格納します。

その後、softirq_retをダンプして、その後は無限ループで固めています。

あとは、Makefileへsyscall.oをOBJSに追加すれば*4、ビルドできます。

[*4] OBJS変数へsyscall.oを追加するだけなので、コードを引用しての説明はしません。実装を見てみたい場合はサンプルコードを参照してください。

ビルドし*5、実行すると、図1.4のように画面に表示されます。

[*5] ビルド・実行方法は前前著「x86_64自作OS(パート1)」を参照してください。

図1.4: 011_softirqの実行結果

do_syscall_interrupt関数内で渡された全ての引数のダンプ結果として第1から第4引数に渡した値(1、2、3、4)が出力され、do_syscall_interrupt関数の戻り値をダンプした結果として"BEEFCAFE01234567"が出力されています。

意図通りに動いていて、良さそうです。

次に、カーネルから外部の実行バイナリをアプリとして起動してみます。そして、起動されたアプリからソフトウェア割り込みをシステムコールとして実行してみます。

この項のサンプルディレクトリは「012_exec_syscall」です。

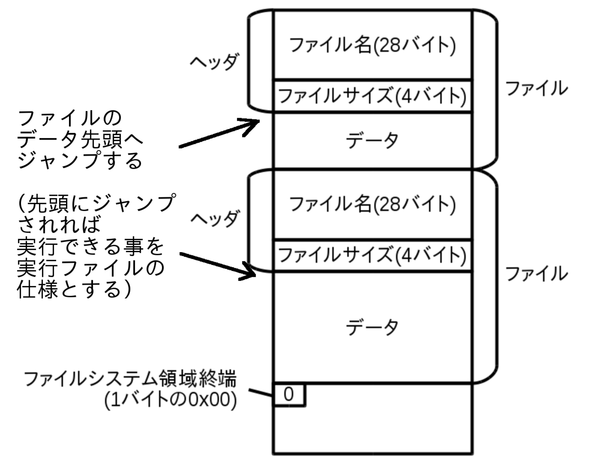

ファイルシステムを用意しファイルを扱う方法は前々著「x86_64自作OS(パート1)」で紹介しました。ここでは、ファイルポインタ*6を渡すとそのファイルを実行ファイルとして実行する"exec"関数を実装します。

[*6] ファイルシステム上のファイルの実体へのポインタ。open関数でファイルを開くと得られる。

「実行ファイルとして実行する」と言っても、やることは単にそのファイルの先頭へcall命令でジャンプするだけです(図1.5)。本書で作るOSがサポートする実行ファイルは、「ファイルの先頭から機械語の実行バイナリ列が並んでいるもの」とします(後程そのようにアプリを作ります)。

図1.5: ファイルの実行はファイル先頭へジャンプするだけ

"proc.c"というソースファイルを新たに作成し、その中にexec関数を実装してみます(リスト1.6)。

リスト1.6: 012_exec_syscall/proc.c

/* 追加(ここから) */

#include <fs.h>

void exec(struct file *f)

{

void *start_addr = (void *)f->data;

asm volatile ("call *%[start_addr]" :: [start_addr]"r"(start_addr));

}

/* 追加(ここまで) */

ファイルのデータ部分の先頭アドレスをstart_addrに格納し、call命令でそこへジャンプしているだけです。

そして、他のファイルから呼び出せるようにexec関数のプロトタイプ宣言をinclude/proc.hに書いておきます。また、Makefileの"OBJS ="へもproc.oを追加しておいてください。(共にコードでの説明は省略)

この節の最後にmain.cのstart_kernel関数から実験として"test"という実行バイナリを呼び出すようにしておきます(リスト1.7)。

リスト1.7: 012_exec_syscall/main.c

/* ・・・ 省略 ・・・ */

#include <proc.h> /* 追加 */

/* ・・・ 省略 ・・・ */

void start_kernel(void *_t __attribute__((unused)), struct platform_info *pi,

void *_fs_start)

{

/* ・・・ 省略 ・・・ */

/* システムコールの初期化 */

syscall_init();

/* ファイルシステムの初期化 */

fs_init(_fs_start);

/* 追加(ここから) */

/* 実験として"test"という実行ファイルを実行してみる */

exec(open("test"));

while (1)

cpu_halt();

/* 追加(ここまで) */

/* ・・・ 省略 ・・・ */

前節で追加したソフトウェア割り込みを実行する実験コードは削除しておきます(リスト1.7)。

exec関数で呼び出される実行ファイルを作ります。

アプリのソースコードを格納するディレクトリとして"apps"というディレクトリを作成します。アプリは実験用に複数作るので、その中にサブディレクトリとして"01_softirq"というディレクトリを作っておきます。

ここでは、apps/01_softirq/app.cに、実験用のアプリとして、適当な引数でソフトウェア割り込みを呼び出すだけのアプリを作成します(リスト1.8)。

リスト1.8: 012_exec_syscall/apps/01_softirq/app.c

/* 追加(ここから) */

int main(void)

{

unsigned long long softirq_ret;

asm volatile ("movq $1, %%rdi\n"

"movq $2, %%rsi\n"

"movq $3, %%rdx\n"

"movq $4, %%rcx\n"

"int $0x80\n"

"movq %%rax, %[softirq_ret]"

: [softirq_ret]"=r"(softirq_ret):);

while (1);

return 0;

}

/* 追加(ここまで) */

puth関数やcpu_halt関数が無い事を除いて、内容はstart_kernel関数に実装していたものと同じです。

そして、テキストセクションを先頭に持ってくるようにリンカスクリプトを作成します(リスト1.9)。

リスト1.9: 012_exec_syscall/apps/app.ld

/* 追加(ここから) */

OUTPUT_FORMAT("binary");

SECTIONS

{

.body : {

*(.text)

*(.rodata)

*(.data)

__bss_start = .;

*(.bss)

__bss_end = .;

*(.eh_frame)

}

}

/* 追加(ここまで) */

リンカスクリプトは本書で登場するすべてのアプリで共通なのでappsディレクトリ直下に置いておきます。

この節の最後にこのアプリをビルドするMakefileを作成します(リスト1.10)。

リスト1.10: 012_exec_syscall/apps/01_softirq/Makefile

/* 追加(ここから) */

TARGET = test

CFLAGS = -Wall -Wextra -nostdinc -nostdlib -fno-builtin -fno-common \

-Iinclude -fPIE

LDFLAGS = -Map app.map -s -x -T ../app.ld -pie

OBJS = app.o

$(TARGET): $(OBJS)

ld $(LDFLAGS) -o $@ $+

%.o: %.c

gcc $(CFLAGS) -c -o $@ $<

deploy: $(TARGET)

../../tools/create_fs.sh $(TARGET)

mv fs.img ../../../fs/

clean:

rm -f *~ *.o *.map $(TARGET)

.PHONY: deploy clean

/* 追加(ここまで) */

deployというターゲットを用意して、ファイルシステム作成スクリプトを呼び出すようにしています。そのため、ソースディレクトリ直下に"tools"ディレクトリを作成し、その中に前前著で作成したスクリプト*7を配置しておいてください。

[*7] https://github.com/cupnes/x86_64_jisaku_os_samples/の052_fs_create_fs/create_fs.sh

アプリのMakefileでは、CFLAGSに"-fPIE"を、LDFLAGSに"-pie"を指定していました。PIEとは"Position Independent Executable(位置独立実行形式)"の略です。

ファイルシステム上の実行ファイルの先頭へジャンプするだけで実行できる理由が、このPIEです。PIE指定でコンパイルすることで、メモリ空間上のどこに配置されても実行できる実行ファイルになります。

それでは、PIEを使わない場合はどうするのかというと、普通はMMU(Memory Management Unit、メモリ管理ユニット)にページングの設定を行い、アプリのバイナリが実際に配置されている物理アドレスをどのアプリでも共通のどこかの仮想アドレスへマップするようにします。CPUは仮想アドレスを見て動作するので、どのアプリも仮想アドレス上は同じアドレスにマップされていれば、PIEで無くとも(この仮想アドレスを想定してリンクされていれば)問題無い訳です。

本書のシリーズでもCPU設定としてページングは有効です。ただ、UEFIが設定してくれた「物理アドレス=仮想アドレス」のマッピングを使っているので、実質、アドレスの変換は行われていません。

実行する際は、あらかじめ、apps/01_softirqディレクトリで"make deploy"を実行してください。これにより、生成物を配置するfsディレクトリにアプリの実行バイナリを含んだファイルシステムイメージ(fs.img)が配置されます。

実行結果として画面に出力される内容は、ソフトウェア割り込みからの戻り値の出力が無い事を除いて前項と同じですので、画面のスクリーンショットは省略します。

ここまで作ってきたソフトウェア割り込みの仕組みを使ってシステムコールを実装します。ここでは渡された文字を画面に表示するputcをシステムコール化してみます。

この項のサンプルディレクトリは「013_syscall_putc」です。

まず、カーネル側のsyscall.cへputcシステムコールの処理を実装します。

putcシステムコールの番号を決める定義を用意し、そのシステムコール番号で呼び出された場合に与えられた引数でputc関数を呼び出すだけです(リスト1.11)。

リスト1.11: 013_syscall_putc/syscall.c

/* ・・・ 省略 ・・・ */

/* 追加(ここから) */

enum SYSCCALL_NO {

SYSCALL_PUTC,

MAX_SYSCALL_NUM

};

/* 追加(ここまで) */

unsigned long long do_syscall_interrupt(

unsigned long long syscall_id, unsigned long long arg1,

unsigned long long arg2 __attribute__((unused)), /* 変更 */

unsigned long long arg3 __attribute__((unused))) /* 変更 */

{

/* 変更(ここから) */

unsigned long long ret_val = 0;

switch (syscall_id) {

case SYSCALL_PUTC:

putc((char)arg1);

break;

}

/* 変更(ここまで) */

/* PICへ割り込み処理終了を通知(EOI) */

set_pic_eoi(SYSCALL_INTR_NO);

return ret_val;

}

/* ・・・ 省略 ・・・ */

この項で作るアプリのディレクトリは「02_putc」とします。

ライブラリとして使う関数は、ひとまず"lib.c"にまとめる事とし、リスト1.12のようにputcのシステムコールを呼び出すライブラリを用意します。

リスト1.12: 013_syscall_putc/apps/02_putc/lib.c

/* 追加(ここから) */

enum SYSCCALL_NO {

SYSCALL_PUTC,

MAX_SYSCALL_NUM

};

unsigned long long syscall(

unsigned long long syscall_id __attribute__((unused)),

unsigned long long arg1 __attribute__((unused)),

unsigned long long arg2 __attribute__((unused)),

unsigned long long arg3 __attribute__((unused)))

{

unsigned long long ret_val;

asm volatile ("int $0x80\n"

"movq %%rax, %[ret_val]"

: [ret_val]"=r"(ret_val) :);

return ret_val;

}

void putc(char c)

{

syscall(SYSCALL_PUTC, c, 0, 0);

}

/* 追加(ここまで) */

また、併せて"02_putc/include/lib.h"を作成し、リスト1.12で定義したputc関数のプロトタイプ宣言を書いておいてください。

そして、app.cでは、ライブラリ化したputc関数を呼び出してみます(リスト1.13)。

リスト1.13: 013_syscall_putc/apps/02_putc/app.c

/* 追加(ここから) */

#include <lib.h>

int main(void)

{

putc('A');

return 0;

}

/* 追加(ここまで) */

ビルドするためには、02_putcのMakefileには、"OBJS ="に"lib.o"を追加しておいてください。

実はリスト1.13ではアプリの最後に無限ループを設置せず、returnしています。

この場合、何処にreturnするのかというと、カーネル側のstart_kernel関数内でexec関数を呼び出したところへ戻ります。そして、後続のwhileループを実行し始め、cpu_halt関数によりCPUを休ませます。

これはexec関数でインラインアセンブラによりジャンプする際にcall命令を使用しているためです。call命令は戻り先のアドレスをスタックへ積んでからジャンプするため、returnで戻ってくることができます。

ビルドし、実行すると、図1.6のように画面に'A'が描画されることを確認できます。

図1.6: 013_syscall_putcの実行結果

結果は地味ですが、ここまでで、カーネルの機能をシステムコール化し、アプリ側ではシステムコール呼び出しを、ライブラリ化*8することができました。

[*8] ライブラリとはいっても別ファイルへ分けただけですが。静的ライブラリについては本シリーズの「UEFIベアメタルプログラミング(ブートローダ編)」で扱っていますので、参考にしてみてください。動的ライブラリについては、、、まだ扱ったことがないのでググってみてください。。

あとは同じ要領でシステムコールを増やしていけば、アプリ側で他のカーネル機能を呼び出せるようになります。